Prologo: El diseño de redes empresariales ha evolucionado desde el robusto modelo jerárquico tradicional de tres niveles hacia arquitecturas más ágiles y definidas por software, como Cisco DNA. Este modelo tradicional se estructura en capas de Acceso (switching L2, PoE, VLANs, STP), Distribución (switching L3, ACLs, redundancia HSRP/VRRP, EtherChannel) y Núcleo (alta velocidad, simplicidad, resiliencia OSPF/EIGRP). En contraste, Cisco DNA, con su componente central Cisco DNA Center, introduce la red basada en la intención (Intent-Based Networking) y una arquitectura SD-Access, separando el plano de control del plano de datos. Técnicamente, Cisco DNA emplea LISP (Locator/ID Separation Protocol) para el plano de control, mapeando identidades a ubicaciones, y VXLAN (Virtual Extensible LAN) para el plano de datos, creando un overlay de túneles lógicos sobre la red física. Esta arquitectura permite una seguridad basada en identidad mediante SGTs (Scalable Group Tags) y TrustSec en el plano de políticas, eliminando la dependencia de STP y habilitando la micro-segmentación y movilidad de dispositivos. Dominar tanto la base del diseño jerárquico como la transformación hacia una red automatizada, segura e inteligente con Cisco DNA es crucial para la certificación CCNP y las demandas modernas.

Resumen de Audio:

Modelos de Diseño de Red Empresarial:

Nota: En el diseño de redes empresariales, la arquitectura define la estructura, la escalabilidad y la resiliencia de la red. Históricamente, el modelo jerárquico de tres niveles ha sido el estándar. Sin embargo, la evolución hacia la digitalización y la automatización ha impulsado la adopción de arquitecturas más ágiles y definidas por software, como Cisco DNA.

Modelo Jerárquico Tradicional de Tres Niveles:

Nota: Este modelo es un enfoque de diseño probado y robusto que divide la red en tres capas lógicas y físicas distintas. Su principal objetivo es crear una red predecible, escalable y de alto rendimiento.

Capa de Acceso (Access Layer):

Función Principal: “Este es el punto de entrada a la red para los dispositivos finales”. Proporciona conectividad a los dispositivos de usuario final, como ordenadores, teléfonos IP, impresoras y puntos de acceso inalámbricos (Aps).

Características y Tecnologías:

- Switching de Capa 2: La función principal es conmutar tráfico localmente en la misma subred (VLAN).

- Port Security: Limita el acceso a los puertos del switch basándose en las direcciones–MAC.

- VLANs (Virtual LANs): Segmenta la red para separar dominios de broadcast, mejorar la seguridad y la gestión.

- Power over Ethernet (PoE): Suministra alimentación eléctrica a dispositivos como teléfonos–IP y APs a través del cable–Ethernet.

- Calidad de Servicio (QoS): Marca y clasifica el tráfico en el punto de entrada para priorizar aplicaciones críticas (ej. voz y video).

- Spanning Tree Protocol (STP): Previene bucles de capa2. Se utilizan variantes modernas como Rapid PVST+ o MSTP.

Capa de Distribución (Distribution Layer):

Función Principal: “Actúa como intermediaria entre la capa de acceso y la capa de núcleo. Es el punto donde se aplican las políticas de la red”. Agrega el tráfico de múltiples switches de acceso y controla el flujo de tráfico entre VLANs (enrutamiento intervlan). Sirve como límite entre los dominios de broadcast y de enrutamiento.

Características y Tecnologías:

- Switching de Capa 3: Utiliza switches multicapa (MLS) para realizar enrutamiento a alta velocidad entre VLANs.

- Políticas de Red: Aquí se implementan las Listas de Control de Acceso (ACLs) y las políticas de QoS para filtrar y gestionar el tráfico.

- Redundancia y Alta Disponibilidad: Se implementan protocolos como HSRP (Hot Standby Router Protocol) o VRRP (Virtual Router Redundancy Protocol) para proporcionar redundancia en el gateway por defecto.

- Agregación de Enlaces: Se utilizan tecnologías como EtherChannel (LACP o PAgP) para agrupar múltiples enlaces físicos hacia la capa de núcleo y de acceso, aumentando el ancho de banda y la resiliencia.

- Sumarización de Rutas: Agrega rutas de las redes de acceso antes de anunciarlas a la capa de núcleo, reduciendo el tamaño de las tablas de enrutamiento del núcleo.

Capa de Núcleo (Core Layer):

Función Principal: “Es el backbone de alta velocidad de la red. Su única función es conmutar paquetes lo más rápido posible”. Transportar grandes volúmenes de tráfico de manera rápida y fiable entre diferentes campus o áreas de la capa de distribución.

Características y Tecnologías:

- Alta Velocidad y Rendimiento: Se utilizan switches de gama alta con gran capacidad de conmutación (backplane) y puertos de alta velocidad (10G, 40G, 100G).

- Simplicidad y Resiliencia: El diseño del núcleo debe ser simple. No se aplican políticas complejas como ACLs o QoS que puedan ralentizar el procesamiento. La resiliencia es crítica, lograda a través de hardware redundante y protocolos de enrutamiento rápidos como OSPF o EIGRP.

- Sin Procesamiento Intensivo: Se evita cualquier tipo de manipulación de paquetes que pueda introducir latencia.

Ventajas del Modelo:

- Escalabilidad: Permite un crecimiento modular.

- Rendimiento: El diseño predecible y la agregación de enlaces garantizan un alto rendimiento.

- Facilidad de Gestión y Troubleshooting: La estructura lógica facilita la identificación y resolución de problemas “Troubleshooting” .

Limitaciones:

- Complejidad en la Configuración: La configuración es manual y por dispositivo, lo que puede ser propenso a errores.

- Lento Aprovisionamiento: Desplegar nuevos servicios o políticas puede ser un proceso lento.

- Dependencia de STP: El uso de STP para evitar bucles puede llevar a un uso ineficiente del ancho de banda, ya que algunos enlaces se bloquean.

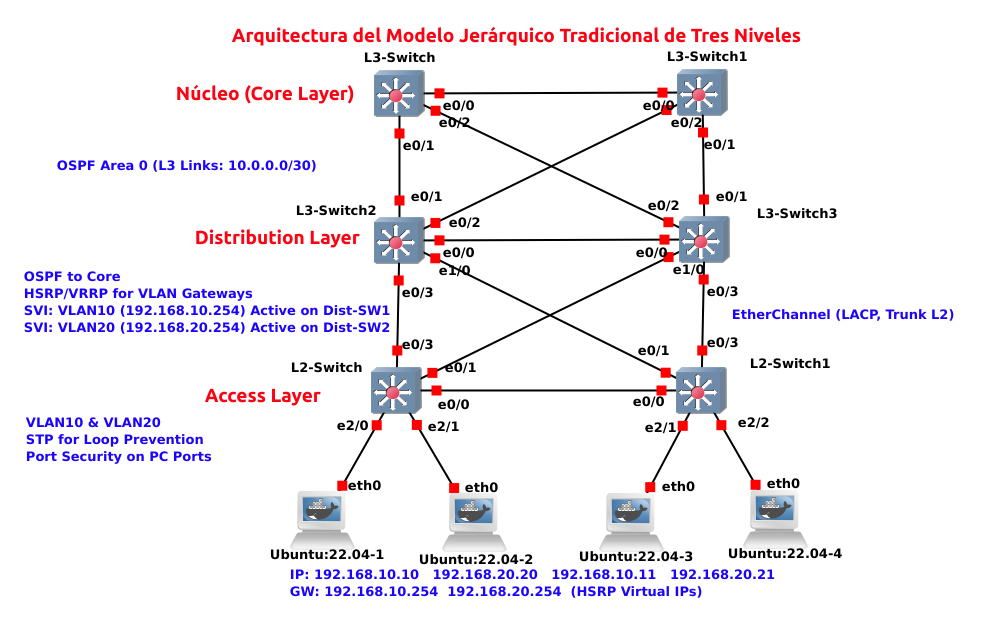

- Descripción del diagrama: El diagrama muestra la arquitectura de un modelo jerárquico tradicional de tres niveles para una red, compuesta por las siguientes capas.

- Capa de Acceso (Access Layer): Esta es la capa más baja de la red. Aquí se conectan los dispositivos de usuario final, como las computadoras Ubuntu:22.04. Los L2-Switch son los que operan en esta capa y están configurados con VLANs (VLAN10 y VLAN20) para segmentar el tráfico, STP (Spanning Tree Protocol) para prevenir bucles de red y seguridad en los puertos para controlar el acceso.

- Capa de Distribución (Distribution Layer): Esta capa se encuentra entre la capa de acceso y la de núcleo. Los L3-Switch de distribución (L3-Switch2 y L3-Switch3) agregan el tráfico de la capa de acceso y proveen la comunicación entre las diferentes VLANs. Aquí se utilizan protocolos como HSRP/VRRP para la redundancia de los gateways, y los SVI (Switched Virtual Interfaces) para las VLANs (por ejemplo, SVI: VLAN10 y SVI: VLAN20), que son las interfaces virtuales que permiten el enrutamiento. Los enlaces EtherChannel también se usan para agrupar múltiples enlaces físicos, aumentando el ancho de banda y la redundancia.

- Capa de Núcleo (Core Layer): Es la capa superior, responsable de la conmutación y el enrutamiento de alta velocidad. Los L3-Switch de núcleo (L3-Switch y L3-Switch1) están interconectados y enlazados con los switches de la capa de distribución. Utilizan un protocolo de enrutamiento como OSPF (en el área 0) para manejar las rutas y garantizar una comunicación eficiente entre las diferentes partes de la red. Esta capa está diseñada para ser rápida y tolerante a fallos, sin procesar el tráfico individual de las VLANs.

Arquitectura de Red Digital de Cisco (DNA):

Nota: Cisco DNA es una arquitectura de red abierta, extensible y basada en software que se enfoca en la intención del negocio (Intent-Based Networking). En lugar de configurar manualmente cada dispositivo, los administradores definen qué quieren lograr (la intención), y el sistema automatiza cómo se implementa en la red. Su componente central es Cisco DNA Center.

Nota: La arquitectura subyacente de Cisco DNA para el campus es SD-Access (Software-Defined Access). SD-Access redefine el diseño de red tradicional separando el plano de control del plano de datos, creando una estructura de red virtualizada sobre una infraestructura física.

Componentes Clave de SD-Access

Plano de Control (Control Plane): Basado en el protocolo LISP (Locator/ID Separation Protocol).

- Función: Mapea las identidades de los dispositivos (Endpoint ID o EID) a su ubicación actual en la red (Routing Locator o RLOC). Esto permite que un dispositivo mantenga su misma dirección IP sin importar dónde se conecte en la red (movilidad). El servidor de mapas LISP (integrado en los nodos de control) gestiona esta base de datos.

Plano de Datos (Data Plane): Basado en la tecnología de encapsulación VXLAN (Virtual Extensible LAN).

- Función: Crea una superposición (overlay) de túneles lógicos sobre la red física (underlay). El tráfico de los usuarios se encapsula en paquetes VXLAN, lo que permite extender la conectividad de Capa-2 a través de una red de Capa-3, eliminando la necesidad de STP.

Plano de Políticas (Policy Plane): Utiliza Cisco TrustSec y los Scalable Group Tags (SGTs).

- Función: La política de seguridad no se basa en direcciones–IP y VLANs, sino en la identidad del usuario y del dispositivo. A cada grupo de usuarios/dispositivos se le asigna una etiqueta SGT. La política, definida de forma centralizada en Cisco DNA Center (a través de Cisco ISE), determina qué SGT puede comunicarse con qué otro SGT, independientemente de su ubicación en la red. Esto permite la micro-segmentación.

Dispositivos en la Fabric de SD-Access:

- Control Plane Node: Es un dispositivo (router o switch) que aloja el servicio de mapa LISP. Mantiene la base de datos EID-a-RLOC.

- Fabric Edge Node: Son los switches de la capa de acceso. Conectan los dispositivos finales a la fabric, los autentican, les asignan SGTs y encapsulan/desencapsulan su tráfico en VXLAN.

- Fabric Border Node: Conecta la fabric de SD-Access con redes externas (como la WAN, el centro de datos o Internet). Aplica políticas de tráfico norte-sur.

- Fabric Wireless LAN Controller (WLC): Integra los puntos de acceso (APs) en la fabric, permitiendo una conectividad inalámbrica y por cable unificada bajo las mismas políticas.

Cisco DNA:

Automatización (Automation):

- Aprovisionamiento Plug-and-Play: Los nuevos dispositivos se pueden añadir a la red de forma automática.

- Configuración Basada en Plantillas: Las configuraciones se aplican de forma consistente en toda la red desde una ubicación central.

Analítica (Assurance):

- Visibilidad de 360 Grados: Cisco DNA Center Assurance recopila telemetría de toda la red (dispositivos, usuarios, aplicaciones) para proporcionar una visión completa del estado de la red.

- Resolución Guiada de Problemas: Utiliza inteligencia artificial y aprendizaje automático para identificar problemas, analizar su causa raíz y sugerir soluciones.

Seguridad (Security):

- Segmentación Basada en Identidad: La micro-segmentación con TrustSec (SGTs) reduce la superficie de ataque y contiene las amenazas.

- Análisis de Tráfico Cifrado (ETA): Identifica malware en el tráfico cifrado sin necesidad de descifrarlo, preservando la privacidad.

Ventajas de Cisco DNA:

- Agilidad y Rapidez: El aprovisionamiento de servicios y políticas se reduce de semanas a horas.

- Seguridad Mejorada: La micro-segmentación y la política basada en identidad ofrecen una seguridad superior.

- Reducción de Costos Operativos (OpEx): La automatización y la resolución guiada de problemas liberan tiempo del personal de TI.

- Mejor Experiencia de Usuario: La analítica proactiva ayuda a resolver problemas antes de que afecten a los usuarios.

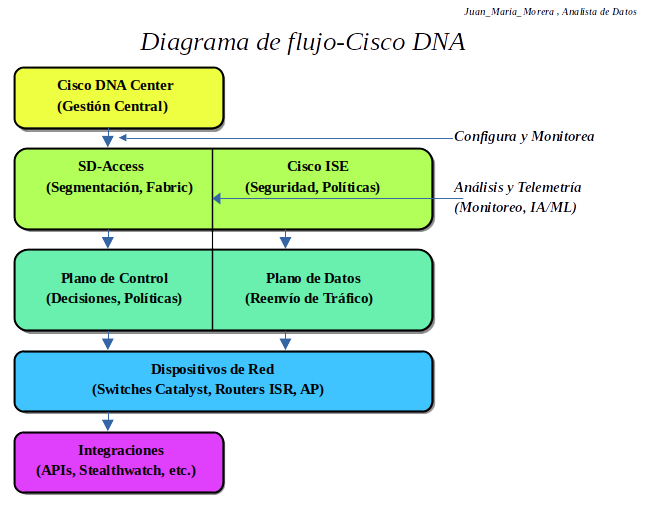

Descripción del Flujo:

- Cisco DNA Center es el cerebro, orquestando todos los componentes.

- SD-Access y Cisco ISE definen políticas de segmentación y seguridad, que se aplican a través del Plano de Control.

- El Plano de Datos ejecuta el reenvío de tráfico en los Dispositivos de Red (switches, routers, puntos de acceso).

- Los Análisis y Telemetría retroalimentan datos al DNA Center para monitoreo y optimización.

- Las Integraciones de Terceros permiten expandir funcionalidades mediante APIs.

Resumiendo: El modelo jerárquico sigue siendo una base sólida y fundamental para entender los principios de diseño de red. Sin embargo, Cisco DNA representa la evolución necesaria para hacer frente a las demandas de las redes empresariales modernas: movilidad, IoT, nube y seguridad avanzada. Para un profesional CCNP, es crucial dominar ambos conceptos, entendiendo cómo funciona la jerarquía tradicional y cómo la arquitectura SD-Access la transforma para ofrecer una red más automatizada, segura e inteligente.

Recopilando:

-. Veamos los puntos mas importantes de este post:

- El diseño de redes empresariales ha evolucionado desde el robusto modelo jerárquico tradicional de tres niveles hacia arquitecturas más ágiles y definidas por software, como Cisco DNA.

- El modelo jerárquico tradicional se estructura en capas de Acceso, Distribución y Núcleo, buscando una red predecible, escalable y de alto rendimiento.

- La Capa de Acceso es el punto de entrada para dispositivos finales, ofreciendo switching L2, VLANs, PoE, Port Security y utilizando STP para prevenir bucles de Capa 2.

- La Capa de Distribución actúa como intermediaria, agregando tráfico, aplicando políticas de red como ACLs y QoS, y proporcionando redundancia con protocolos como HSRP/VRRP y EtherChannel.

- La Capa de Núcleo es el backbone de alta velocidad, diseñado para conmutar paquetes de manera rápida y fiable, priorizando la simplicidad, rendimiento y resiliencia con protocolos como OSPF o EIGRP.

- Las limitaciones del modelo jerárquico incluyen la complejidad en la configuración manual, un lento aprovisionamiento de servicios y una dependencia de STP que puede llevar a un uso ineficiente del ancho de banda.

- Cisco DNA introduce la red basada en la intención (Intent-Based Networking), donde los administradores definen qué quieren lograr y el sistema automatiza su implementación.

- La arquitectura subyacente de Cisco DNA es SD-Access, que separa el plano de control (basado en LISP para mapear identidades a ubicaciones) del plano de datos (basado en VXLAN para crear túneles lógicos, eliminando STP).

- El plano de políticas de SD-Access utiliza Cisco TrustSec y Scalable Group Tags (SGTs) para implementar una seguridad basada en la identidad del usuario y dispositivo, permitiendo la micro-segmentación.

- Las ventajas de Cisco DNA radican en la automatización (aprovisionamiento Plug-and-Play), la analítica avanzada (visibilidad de 360 grados, resolución guiada de problemas) y una seguridad mejorada (segmentación basada en identidad, ETA).

- Referencias: moreluz.entorno

- Referencias: Cisco

- Referencias: NotebookLM