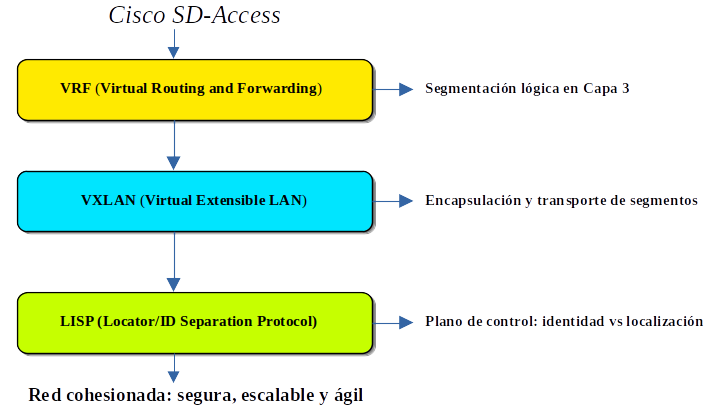

Prologo: En el corazón de las arquitecturas de red empresariales modernas, la virtualización de red permite desacoplar los servicios de red del hardware físico, creando múltiples redes lógicas, seguras y aisladas sobre una única infraestructura, lo que optimiza recursos y proporciona agilidad y escalabilidad. A nivel CCNP Enterprise, esta virtualización se centra en tres tecnologías clave que operan de forma sinérgica, especialmente dentro de la solución Cisco SD-Access: VRF, VXLAN y LISP. VRF (Virtual Routing and Forwarding) provee la segmentación fundamental en Capa 3, creando «routers virtuales» aislados; VXLAN (Virtual Extensible LAN) funciona como el plano de datos de superposición, encapsulando tramas de Capa 2 para extender segmentos a través de redes enrutadas; y LISP (Locator/ID Separation Protocol) es el plano de control inteligente, separando la identidad del dispositivo de su localización en la red. Esta sinergia es crucial para formar una solución de red cohesiva, donde VRF segmenta lógicamente, LISP localiza dispositivos y VXLAN transporta el tráfico de forma segura y segmentada a través de la infraestructura física.

Resumen de Audio:

Arquitectura-Virtualización de Redes: (VRF, VXLAN y LISP)

-. En el corazón de las arquitecturas de red empresariales modernas, y como pilar fundamental del examen CCNP Enterprise, se encuentran los conceptos de virtualización de red. Estas tecnologías permiten a los ingenieros de red desacoplar los servicios de red del hardware físico subyacente, creando múltiples redes lógicas, seguras y a isladas sobre una única infraestructura física. Este enfoque no solo optimiza recursos y reduce costos, sino que también proporciona una agilidad y escalabilidad sin precedentes, esenciales para las demandas de las empresas digitales.

Nota: A nivel CCNP Enterprise, la virtualización de red se centra en tres tecnologías clave que operan de forma sinérgica, especialmente dentro de la solución Cisco SD-Access: VRF, VXLAN y LISP.

VRF (Virtual Routing and Forwarding):

-. La Segmentación es la tecnología más fundamental para la virtualización en el enrutamiento es VRF (Virtual Routing and Forwarding). Piense en un VRF como la creación de múltiples «routers virtuales» dentro de un único dispositivo físico de capa3 (router o switch multicapa). Cada VRF mantiene su propia tabla de enrutamiento, tabla de reenvío (FIB) e interfaces, completamente aisladas de las demás.

Nota: Esto significa que dos VRFs diferentes en el mismo router pueden utilizar rangos de direcciones IP solapados sin que se produzca ningún conflicto. Es el equivalente en Capa3 a lo que las VLANs son en Capa2.

Funcionamiento y Componentes Clave:

- Aislamiento: El tráfico dentro de un VRF está, por defecto, completamente separado del tráfico de cualquier otro VRF en el mismo dispositivo. La comunicación entre VRFs (conocida como «inter-VRF routing«) debe configurarse explícitamente.

- Route Distinguisher (RD): Para mantener la unicidad de las rutas a través de múltiples VRFs, especialmente cuando se utilizan protocolos de enrutamiento como MP-BGP en redes de proveedores de servicios, se utiliza un RD. Es un número de 64 bits que se antepone a la dirección–IPv4 de un prefijo para crear una dirección VPNv4 única.

- Route Targets (RT): Los RTs son comunidades extendidas de BGP que controlan la importación y exportación de rutas entre VRFs. Un VRF exportará rutas con un determinado RT y podrá importar rutas que tengan ese mismo RT. Esto permite políticas de enrutamiento flexibles entre diferentes redes virtuales.

Nota: Caso de Uso Principal (VRF-Lite): En una red empresarial tradicional, VRF-Lite (la implementación de VRFs sin MPLS) es comúnmente utilizada para segmentar redes de diferentes departamentos (por ejemplo, Ingeniería, Recursos Humanos, Invitados) a lo largo de toda la infraestructura, garantizando que el tráfico de un grupo no pueda acceder a los recursos de otro a menos que se permita explícitamente a través de un firewall central.

VXLAN (Virtual Extensible LAN):

-. Mientras que las VLANs tradicionales estaban limitadas a 4,094 identificadores, el crecimiento masivo de los centros de datos y las redes empresariales requería una solución más escalable. Aquí es donde entra en juego VXLAN (Virtual Extensible LAN). VXLAN es un protocolo de tunelización que crea una red de superposición (overlay) sobre una red física subyacente (underlay) de Capa3. VXLAN encapsula las tramas Ethernet de Capa2 originales dentro de un paquete–UDP de Capa3. Esto permite extender un segmento de Capa2 a través de diferentes racks, centros de datos o campus que están interconectados por una red enrutada.

Nota: VXLAN encapsula las tramas Ethernet de Capa2 originales dentro de un paquete UDP de Capa3. Esto permite extender un segmento de Capa2 a través de diferentes racks, centros de datos o campus que están interconectados por una red enrutada.

Funcionamiento y Componentes Clave:

- Encapsulación MAC-in-UDP: La trama original de Capa2 (incluyendo la MAC de origen y destino) se encapsula en una cabecera VXLAN y, posteriormente, en una cabecera–UDP/IP.

- VTEP (VXLAN Tunnel Endpoint): Son los dispositivos (switches físicos o virtuales) que originan y terminan los túneles VXLAN. El VTEP se encarga de encapsular las tramas destinadas a la red superpuesta y desencapsular las que llegan.

- VNI (VXLAN Network Identifier): Es un campo de 24bits en la cabecera VXLAN que identifica el segmento de red virtual específico. Con 24bits, VXLAN puede soportar hasta 16 millones de segmentos de red, superando drásticamente la limitación de las VLANs.

Nota: En el contexto de Cisco SD-Access, VXLAN actúa como el plano de datos. Es el mecanismo que transporta el tráfico de los usuarios a través del «fabric» de la red, manteniendo la segmentación definida por los VRFs de extremo a extremo.

LISP (Locator/ID Separation Protocol):

-. El problema con las direcciones–IP tradicionales es que cumplen dos funciones a la vez: identifican quién es un dispositivo (su identidad) y dónde está ubicado en la red (su localización topológica). LISP (Locator/ID Separation Protocol) rompe este paradigma al separar estas dos funciones.

Nota: LISP es el plano de control en la arquitectura SD-Access y su función principal es resolver el mapeo de «quién» a «dónde».

Funcionamiento y Componentes Clave:

- EID (Endpoint Identifier): Es la dirección–IP asignada a un host final (un ordenador, un teléfono, etc.). El EID se mueve con el dispositivo a dondequiera que vaya en la red, sin necesidad de cambiar de IP.

- RLOC (Routing Locator): Es la dirección–IP de un dispositivo de borde del fabric (un VTEP) al que el host está conectado actualmente. El RLOC representa la ubicación topológica en la red física (underlay).

- Sistema de Mapeo LISP (Map Server/Map Resolver): LISP utiliza una base de datos distribuida para mantener el registro de qué EID está asociado a qué RLOC. Cuando un dispositivo necesita enviar un paquete a un EID, consulta este sistema de mapeo para encontrar el RLOC actual de destino.

- ITR y ETR (Ingress/Egress Tunnel Router): Son roles que asume un router LISP. Un ITR (el router de entrada al fabric) recibe un paquete de un EID, consulta el sistema de mapeo para encontrar el RLOC de destino, y encapsula el paquete original (LISP–encapsulation) para enviarlo al RLOC. El ETR (router de salida) recibe el paquete encapsulado, lo desencapsula y lo entrega al EID de destino.

Nota: Al separar identidad y localización, LISP permite una movilidad de terminales sin fisuras. Un usuario puede moverse de un punto de acceso inalámbrico a otro, conectándose a diferentes switches (diferentes RLOCs), mientras mantiene su dirección IP (EID) y sus sesiones de aplicación activas sin interrupción.

Nota: Dentro de la arquitectura de Cisco SD-Access, estas tres tecnologías se integran para crear una red virtualizada, automatizada y segura, conocida como «fabric»:

- Segmentación con VRF: Se crean múltiples VRFs para definir redes virtuales (Vns) que aíslan diferentes grupos de tráfico (por ejemplo, VN_Corp, VN_IoT, VN_Guest). Esta segmentación se mantiene en toda la infraestructura.

- Plano de Control con LISP: Cuando un host en VN_Corp quiere comunicarse con otro, LISP se encarga de encontrar la ubicación (RLOC) del host de destino sin necesidad de inundar la red con tráfico de descubrimiento como ARP.

- Plano de Datos con VXLAN: Una vez que LISP resuelve la ubicación, el tráfico del usuario se encapsula en un paquete VXLAN. El VNI en la cabecera VXLAN se mapea al VRF correspondiente, asegurando que el tráfico permanezca en su red virtual asignada (VN_Corp) mientras atraviesa la red física subyacente.

Resumiendo: a nivel CCNP Enterprise, es crucial entender no solo qué es cada una de estas tecnologías de forma aislada, sino cómo se entrelazan para formar una solución de red cohesiva. VRF proporciona la segmentación lógica, LISP actúa como el GPS de la red para localizar los dispositivos, y VXLAN es el vehículo que transporta el tráfico de forma segura y segmentada a través de la infraestructura física.

Nota: Explicación del Flujo:

VRF (Virtual Routing and Forwarding):

- Permite segmentación lógica de la red por tenants o clientes.

- Cada VRF es aislada en la fabric, asegurando independencia de tráfico.

VXLAN (Data Plane):

- Encapsula el tráfico de cada VRF en túneles VXLAN (identificados por VNID).

- Los Fabric Edge Nodes funcionan como VTEPs, asignando endpoints a VXLANs.

LISP (Control Plane):

- Gestiona la asociación entre direcciones de endpoint (EID) y ubicaciones (RLOCs).

- Los ITR consultan al Map Server/Resolver para saber hacia qué VTEP enviar el tráfico.

- Los ETR reciben los registros de endpoints y los anuncian al sistema.

DNA Center (Management Plane):

- Orquesta la creación de VRFs, policy groups, y configuración de los fabric nodes.

- Se encarga de la automatización y visibilidad.

Interacción Global:

- El endpoint se conecta a un Edge Node este registra su ubicación vía LISP.

- Si el endpoint necesita enviar tráfico, el Edge consulta al Control Plane (LISP).

- El tráfico se encapsula en VXLAN con el VNID correcto según la VRF.

- Si el destino está fuera de la fabric, el tráfico sale por el Border Node.

Nota: Este flujo refleja la lógica de SD-Access en el nivel de CCNP Enterprise, mostrando claramente la interacción entre VRF (aislamiento), VXLAN (túneles) y LISP (control de ubicación).

Recopilando:

-. Veamos los puntos mas importantes de este post:

- La virtualización de red es un pilar fundamental en las arquitecturas de red empresariales modernas y un concepto clave para el examen CCNP Enterprise. Permite desacoplar los servicios de red del hardware físico subyacente, creando múltiples redes lógicas, seguras y aisladas. Este enfoque optimiza recursos, reduce costos y proporciona una agilidad y escalabilidad sin precedentes. A nivel CCNP Enterprise, la virtualización de red se centra en tres tecnologías clave: VRF, VXLAN y LISP, que operan sinérgicamente, especialmente en la solución Cisco SD-Access.

- VRF (Virtual Routing and Forwarding) crea «routers virtuales» dentro de un único dispositivo físico de capa 3, cada uno manteniendo su propia tabla de enrutamiento y aislamiento. Para la unicidad de rutas se utiliza un Route Distinguisher (RD), y los Route Targets (RT) controlan la importación y exportación de rutas entre VRFs. VRF-Lite es comúnmente usado para segmentar redes de diferentes departamentos, garantizando que el tráfico permanezca aislado a menos que se permita explícitamente.

- VXLAN (Virtual Extensible LAN) es un protocolo de tunelización que resuelve la limitación de 4,094 identificadores de las VLANs tradicionales. Encapsula tramas Ethernet de Capa 2 dentro de un paquete UDP de Capa 3, permitiendo extender segmentos de Capa 2 a través de redes enrutadas. Los VTEP (VXLAN Tunnel Endpoints) son los dispositivos que encapsulan y desencapsulan las tramas, y el VNI (VXLAN Network Identifier) de 24 bits identifica el segmento de red virtual, soportando hasta 16 millones. En Cisco SD-Access, VXLAN actúa como el plano de datos, transportando el tráfico de usuarios a través del «fabric».

- LISP (Locator/ID Separation Protocol) separa la identidad (EID) de un dispositivo de su localización (RLOC) en la red, rompiendo el paradigma de las direcciones IP tradicionales. Es el plano de control en la arquitectura SD-Access, resolviendo el mapeo de «quién» (EID) a «dónde» (RLOC) mediante un sistema de mapeo distribuido. Los ITR (Ingress Tunnel Router) encapsulan paquetes al RLOC de destino, y los ETR (Egress Tunnel Router) los desencapsulan al EID. LISP permite una movilidad de terminales sin interrupciones, manteniendo la dirección IP y las sesiones activas aunque el dispositivo cambie de ubicación.

- En la sinergia de Cisco SD-Access, VRF proporciona la segmentación lógica, LISP actúa como el plano de control para localizar dispositivos sin inundaciones de ARP, y VXLAN es el plano de datos que transporta el tráfico. El VNI en la cabecera VXLAN se mapea al VRF correspondiente, asegurando que el tráfico permanezca en su red virtual asignada (VN), formando una solución de red virtualizada, automatizada y segura.

- Referencias: moreluz.entorno

- Referencias: Cisco

- Referencias: NotebookLM