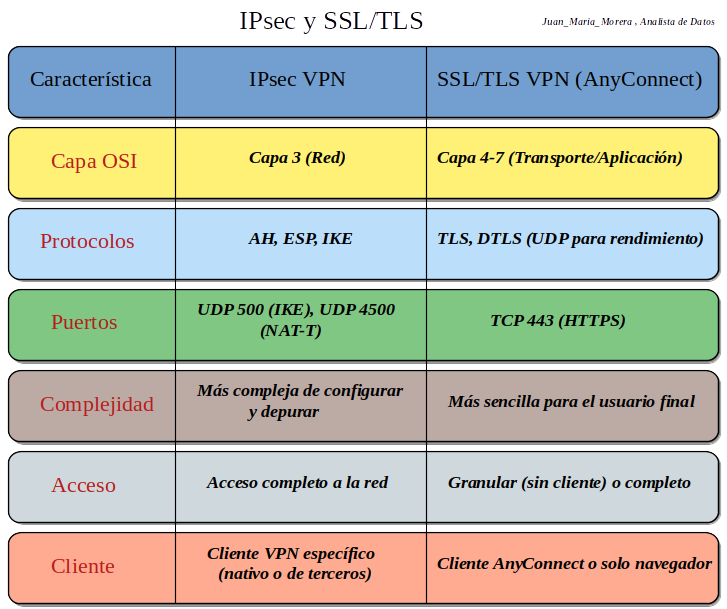

Prologo: En las redes empresariales modernas, la conexión segura de usuarios remotos y sucursales a los recursos corporativos es fundamental. Las Redes Privadas Virtuales (VPN) son la tecnología principal para lograrlo, creando túneles cifrados a través de Internet, y se profundiza en las arquitecturas IPsec y SSL/TLS. IPsec es un conjunto robusto de protocolos que asegura el tráfico en la capa de red con componentes como AH, ESP e IKE para autenticación, integridad y cifrado. Las SSL/TLS VPN, por otro lado, aprovechan el puerto TCP 443 para simplificar el acceso, ofreciendo modalidades sin cliente, cliente ligero o cliente completo como Cisco AnyConnect. Para la interconexión escalable de múltiples sitios, DMVPN (Dynamic Multipoint VPN) de Cisco es la solución, superando las limitaciones de las VPN estáticas. DMVPN combina ingeniosamente mGRE, NHRP e IPsec para permitir túneles dinámicos spoke-to-spoke, evolucionando a través de tres fases para optimizar el enrutamiento y la eficiencia.

Índice: (Soluciones de Acceso Remoto)

VPNs: Conexiones seguras a la red.

- IPsec: Seguridad a nivel de red. componentes AH, ESP, IKE.

- SSL/TLS VPN: Seguridad basada en web (puerto 443), Cisco AnyConnect .

DMVPN: Conexiones VPN dinámicas y escalables entre múltiples sitios.

- Componentes: mGRE, NHRP, Ipsec, túneles dinámicos spoke-to-spoke

Resumen de Audio:

VPN y DMVPN CCNP-Enterprise

-. En las redes empresariales modernas, la necesidad de conectar de forma segura a usuarios remotos, sucursales y partners a los recursos de la red corporativa es fundamental. Las Redes Privadas Virtuales (VPN) son la tecnología principal para lograr este objetivo, creando «túneles» cifrados a través de redes no seguras como Internet. Dentro del temario del CCNP, se profundiza en dos arquitecturas clave: las VPNs tradicionales (IPsec y SSL) y una solución escalable y dinámica de Cisco: DMVPN.

Redes Privadas Virtuales (VPN):

-. Las VPN de acceso remoto permiten a usuarios individuales conectarse de forma segura a la red de su organización. Las dos tecnologías principales que debes dominar son IPsec y SSL/TLS.

Ipsec: (Internet Protocol Security)

. IPsec es un conjunto de protocolos estándar de la IETF que proporciona seguridad en la capa de red (Capa 3). Es robusto, flexible y puede proteger todo el tráfico-IP.

Componentes Clave de Ipsec:

1. Authentication Header (AH): Proporciona autenticación del origen, integridad de los datos y protección anti-repetición. No proporciona cifrado. Su protocolo es el 51.

2. Encapsulating Security Payload (ESP): Ofrece todo lo que hace AH y además, cifrado (confidencialidad). Es el protocolo más utilizado en la práctica. Su protocolo es el 50.

3. Internet Key Exchange (IKE): Es el protocolo utilizado para negociar y establecer las Asociaciones de Seguridad (SA) de forma dinámica. Una SA es un acuerdo unidireccional entre los pares sobre los métodos de cifrado y autenticación a usar. IKE opera en dos fases:

- IKE Fase1: Se negocia un túnel de gestión seguro para proteger las negociaciones posteriores. El objetivo es autenticar a los pares y establecer claves seguras. Utiliza el puerto UDP 500.

- IKE Fase2: Utilizando el túnel IKE Fase 1, se negocian las SA para el tráfico de datos real (el túnel Ipsec).

Modos de Operación de Ipsec:

1. Modo Túnel (Tunnel Mode): Es el más común para VPNs site-to-site y de acceso remoto. Encapsula el paquete–IP original completo en un nuevo paquete–IP, añadiendo una nueva cabecera–IP. La cabecera original queda protegida (cifrada y/o autenticada).

2. Modo Transporte (Transport Mode): Solo protege la carga útil (payload) del paquete–IP original. La cabecera–IP original se mantiene intacta. Se usa típicamente para comunicaciones end-to-end donde la ruta ya es segura o para protocolos como GRE sobre Ipsec.

SSL/TLS VPN: (Secure Sockets Layer/Transport Layer Security)

-. Las SSL VPN utilizan los protocolos SSL/TLS (principalmente TLS hoy en día) para asegurar la conexión. Su gran ventaja es que utilizan el puerto TCP 443 (HTTPS), que rara vez es bloqueado por firewalls, lo que simplifica enormemente la implementación para usuarios remotos.

Tipos de SSL VPN: (Implementación en Cisco ASA/FTD):

1. Clientless (Sin Cliente): El usuario accede a los recursos corporativos (como portales web, correo o compartición de archivos) a través de un navegador web. El gateway VPN actúa como un proxy inverso. Es ideal para un acceso rápido y limitado sin necesidad de instalar software.

2. Thin Client (Cliente Ligero): Permite el acceso a aplicaciones que usan puertos–TCP predecibles (ej. RDP, SSH) a través de un applet de Java que se descarga dinámicamente en el navegador.

3. Full Tunnel (Cliente Completo): Proporciona acceso completo a la red, similar a una VPN IPsec. Requiere la instalación de un cliente de software, como “Cisco AnyConnect Secure Mobility Client”. AnyConnect crea una interfaz de red virtual en el cliente y túneliza todo el tráfico–IP a través de una conexión–TLS (o DTLS para mejor rendimiento).

DMVPN (Dynamic Multipoint VPN)

-. DMVPN es una solución de Cisco diseñada para construir túneles–IPsec VPN de forma dinámica y escalable. Resuelve las limitaciones de las topologías VPN tradicionales hub-and-spoke o full-mesh) que son estáticas y complejas de gestionar en redes grandes con muchas sucursales (spokes).

Nota: El objetivo de DMVPN es simple: permitir que las sucursales (spokes) se comuniquen directamente entre sí (túneles spoke-to-spoke) de forma dinámica, sin que el tráfico tenga que pasar por la sede central (hub), optimizando la latencia y el uso del ancho de banda del hub.

DMVPN es una combinación de tres tecnologías:

1. Multipoint GRE (mGRE): A diferencia de las interfaces de túnel–GRE punto a punto tradicionales que requieren una interfaz por cada túnel, una única interfaz de túnel–mGRE en el hub puede gestionar múltiples túneles–GRE con todos los spokes.

2. Next Hop Resolution Protocol (NHRP): Es un protocolo cliente-servidor, similar a ARP. Los spokes (clientes NHRP) se registran en el hub (servidor NHRP, conocido como NHS), informando su dirección–IP del túnel (privada) y su dirección–IP física (pública, o «NBMA – Non-Broadcast Multi-Access«). Cuando un spoke

quiere hablar con otro, consulta al hub para «resolver» la dirección pública del spoke de destino.

3. IPsec: Se utiliza para cifrar el tráfico que fluye a través de los túneles–GRE. DMVPN simplifica la configuración de IPsec, ya que solo se necesita una configuración de protección en la interfaz del túnel.

Proceso de Implementación de DMVPN:

Nota: La evolución de DMVPN se describe en tres fases, cada una mejorando la anterior en términos de escalabilidad y optimización.

DMVPN : (Proceso uno)

- Topología: Hub-and-spoke estricto.

- Funcionamiento: Todos los spokes se registran en el hub. Toda la comunicación, incluida la de spoke-a-spoke, debe pasar por el hub. El hub reenvía el tráfico de un spoke al otro.

- Configuración: En el hub se configura una interfaz–mGRE. En los spokes, se configuran interfaces de túnel–GRE punto a punto tradicionales que apuntan al hub.

- Enrutamiento: Se permite el uso de rutas de resumen desde el hub hacia los spokes, lo cual es una desventaja porque los spokes no tienen rutas específicas de otras sucursales.

Analicemos Conceptos:

- Hub (concentrador): Actúa como el punto central de la red. Todos los dispositivos, llamados «spokes», se registran en él. Toda la comunicación, incluso la que ocurre entre dos spokes, debe pasar a través del hub. El hub es responsable de reenviar el tráfico de un spoke a otro.

- Spoke (radio): Son los puntos finales que se conectan al hub. En una configuración de DMVPN, los spokes utilizan interfaces de túnel GRE (Generic Routing Encapsulation) tradicionales que apuntan directamente al hub. Tienen el inconveniente de no recibir rutas específicas de otras sucursales, ya que el hub puede enviarles rutas de resumen.

DMVPN : (Proceso dos)

- Topología: Hub-and-spoke con capacidad de túneles dinámicos spoke-to-spoke.

- Funcionamiento: El tráfico inicial de un spoke a otro pasa por el hub. Este tráfico desencadena el proceso de resolución de NHRP. El spoke iniciador consulta al hub la dirección pública del spoke de destino. Una vez obtenida, el spoke iniciador crea un túnel–IPsec dinámico directamente con el otro spoke. El tráfico posterior fluye directamente.

- Configuración: Tanto el hub como los spokes utilizan interfaces mGRE.

- Enrutamiento: No se pueden usar rutas de resumen desde el hub. Los spokes deben tener rutas específicas para las subredes de los otros spokes para poder desencadenar el proceso de creación del túnel dinámico. El next-hop en la tabla de enrutamiento del spoke debe ser la dirección del túnel del otro spoke, no la del hub.

DMVPN : (Proceso tres)

- Topología: Igual que la Fase-2, pero más eficiente y escalable.

- Funcionamiento: Mejora la Fase-2 utilizando redirecciones–NHRP. Cuando el hub recibe el primer paquete de un spoke a otro, lo reenvía, pero también envía un mensaje de «NHRP Redirect» al spoke de origen. Este mensaje informa al origen que hay una ruta mejor y le proporciona la información para construir el túnel directo. Simultáneamente, el hub envía un mensaje «NHRP Resolution Request» al spoke de destino en nombre del origen, facilitando el proceso.

- Ventaja Principal: El spoke de origen puede tener una ruta por defecto o una ruta de resumen apuntando al hub. El mensaje de redirección de NHRP permite al spoke crear (o sobreescribir) una entrada de enrutamiento más específica en su tabla de enrutamiento para el destino, permitiendo la creación del túnel directo. Esto simplifica enormemente la configuración de enrutamiento.

- Comando Clave: ip nhrp redirect en la interfaz del túnel del hub y ip nhrp shortcut en la de los spokes.

Resumiendo: La principal diferencia entre IPsec y SSL VPN es que IPsec es un marco de seguridad completo, mientras que SSL VPN utiliza TLS para facilitar el acceso remoto, especialmente a través de firewalls. La solución de cliente de Cisco, AnyConnect, puede establecer túneles VPN SSL/TLS, pero también es capaz de usar IPsec y DTLS. Para interconectar múltiples sitios de forma escalable, la solución principal es DMVPN, que se basa en tres componentes clave: mGRE, NHRP e IPsec. DMVPN se desarrolla en tres fases, comenzando con una configuración simple donde todo el tráfico pasa por un concentrador (hub), luego evoluciona para permitir túneles dinámicos entre sitios remotos (spokes). La Fase 3 es la más escalable, ya que permite la sumarización de rutas en el hub mediante redirecciones NHRP, lo que simplifica enormemente el enrutamiento. Para solucionar problemas, es crucial saber cómo diagnosticar la negociación IKE/IPsec, la conectividad de la red subyacente, el registro NHRP y el protocolo de enrutamiento que opera sobre la red superpuesta.

Recopilando:

-. Veamos los puntos mas importantes de este post:

- En las redes empresariales modernas, las Redes Privadas Virtuales (VPN) son esenciales para conectar de forma segura a usuarios remotos y sucursales a los recursos corporativos.

- Las VPN logran esta conexión segura creando «túneles» cifrados a través de redes no seguras como Internet.

- IPsec (Internet Protocol Security) es un robusto conjunto de protocolos que opera en la capa de red (Capa 3) para proteger todo el tráfico IP.

- Los componentes clave de IPsec incluyen AH (Authentication Header) para autenticación e integridad y ESP (Encapsulating Security Payload), que añade cifrado y es el más utilizado.

- IKE (Internet Key Exchange) es el protocolo que negocia dinámicamente las conexiones seguras (Asociaciones de Seguridad) en dos fases.

- La Fase 1 de IKE establece un túnel de gestión seguro para autenticar los dispositivos, usando el puerto UDP 500.

- La Fase 2 de IKE utiliza el túnel de la fase anterior para negociar las conexiones por las que viajarán los datos de los usuarios.

- Las VPN SSL/TLS aprovechan el puerto TCP 443 (HTTPS), que rara vez es bloqueado por firewalls, simplificando el acceso remoto.

- Existen tres modalidades de SSL VPN: Sin Cliente (acceso vía web), Cliente Ligero (para aplicaciones específicas) y Cliente Completo.

- La modalidad de Cliente Completo, como Cisco AnyConnect, proporciona acceso total a la red instalando un software en el dispositivo del usuario.

- DMVPN (Dynamic Multipoint VPN) es una solución de Cisco diseñada para conectar múltiples sucursales (spokes) de manera dinámica y escalable.

- El objetivo principal de DMVPN es permitir que las sucursales se comuniquen directamente entre sí (túneles spoke-to-spoke) sin pasar por la sede central (hub).

- DMVPN combina tres tecnologías clave: mGRE, NHRP e IPsec.

- mGRE (Multipoint GRE) permite que una sola interfaz en el hub gestione túneles con múltiples spokes.

- NHRP (Next Hop Resolution Protocol) funciona de forma similar a ARP, permitiendo que un spoke descubra la dirección IP pública de otro spoke consultando al hub.

- La Fase 1 de DMVPN es una topología hub-and-spoke estricta donde toda la comunicación, incluso entre sucursales, debe pasar por el hub.

- La Fase 2 de DMVPN introduce túneles dinámicos spoke-to-spoke, pero requiere que los spokes tengan rutas específicas de las otras sucursales, impidiendo el uso de rutas resumidas.

- El tráfico inicial en la Fase 2 pasa por el hub, lo que desencadena la creación de un túnel directo entre los spokes para el tráfico posterior.

- La Fase 3 de DMVPN, la más eficiente, utiliza redirecciones NHRP para que el hub informe a los spokes cómo crear un túnel directo, permitiendo el uso de rutas resumidas y simplificando el enrutamiento.

- Para diagnosticar problemas en estas redes, es crucial verificar la negociación IKE/IPsec, la conectividad de la red, el registro NHRP y el enrutamiento sobre la VPN.

- Referencias: moreluz.entorno

- Referencias: Cisco

- Referencias: NotebookLM