Nota: En el núcleo de las redes inalámbricas empresariales de Cisco, la arquitectura de MAC dividido (Split-MAC) emplea el protocolo CAPWAP para gestionar la comunicación entre los Puntos de Acceso (APs) y los Controladores de LAN Inalámbrica (WLCs), centralizando la gestión y el control. CAPWAP, un protocolo estándar (RFC 5415), establece un túnel seguro entre el AP y el WLC para separar el tráfico de gestión, que se cifra mediante DTLS, del tráfico de datos de los clientes. Los Puntos de Acceso (APs) son los dispositivos que proporcionan conectividad inalámbrica, operando en diversos modos como Local, FlexConnect o Monitor, siempre gestionados por un WLC. Los Controladores de LAN Inalámbrica (WLCs) actúan como el cerebro central, gestionando la RF, autenticación de clientes, configuración de red y aplicando políticas de seguridad. La movilidad permite a los clientes inalámbricos moverse sin perder conectividad, un proceso conocido como roaming, que puede ser de Capa 2 (intra-controlador) o de Capa 3 (inter-controlador) mediante túneles EoIP entre WLCs anclados y externos dentro de grupos de movilidad. Esta arquitectura centralizada es fundamental para construir redes Wi-Fi robustas, seguras y escalables que satisfagan las demandas modernas de movilidad empresarial.

Resumen de Audio:

Arquitectura-Inalámbrica-CCNP-Enterprise:

. En el núcleo de las redes inalámbricas empresariales de Cisco se encuentra la arquitectura de MAC dividido (Split-MAC), que utiliza el protocolo CAPWAP (Control and Provisioning of Wireless Access Points) para gestionar la comunicación entre los Puntos de Acceso (APs) y los Controladores de LAN Inalámbrica (WLCs). Esta arquitectura centraliza la gestión y el control, simplificando la operación de redes Wi-Fi a gran escala.

Protocolo CAPWAP:

-. CAPWAP es un protocolo estándar (RFC 5415) que establece un túnel seguro entre un AP y un WLC. Este túnel se utiliza para separar el tráfico de gestión del tráfico de datos de los clientes.

- Plano de Control (Control Plane): Todo el tráfico de gestión, como la configuración de los APs, las actualizaciones de firmware, la autenticación de clientes y las decisiones de roaming, se encapsula en el túnel CAPWAP y se envía al WLC. Este tráfico está cifrado por defecto mediante DTLS.

- Plano de Datos (Data Plane): El tráfico real de los usuarios (navegación web, correos, etc.) también se encapsula en el túnel CAPWAP y se reenvía al WLC por defecto. Sin embargo, en ciertos modos, este tráfico puede ser gestionado localmente por el AP.

Proceso de Descubrimiento y Unión: (Discovery and Join):

Nota: Un AP «ligero» (Lightweight AP) recién encendido no tiene configuración. Su primer objetivo es encontrar y unirse a un WLC. Este proceso sigue varios pasos:

- Descubrimiento de IP: El AP obtiene una dirección–IP a través de un servidor DHCP.

- Descubrimiento de WLC: El AP intenta encontrar un WLC utilizando varios métodos en orden:

- Información de WLC previamente conocida.

- Opción DHCP 43 (vendor-specific).

- Resolución DNS para CISCO-CAPWAP-CONTROLLER.localdomain.

- Broadcast en la subred local.

- Unión al WLC: Una vez que encuentra un WLC, el AP establece un túnel–DTLS seguro y envía una solicitud de unión (Join Request). El WLC verifica la solicitud y, si es aceptada, envía una respuesta de unión (Join Response). A partir de aquí, el AP descarga su configuración y software del WLC y se vuelve operativo.

Puntos de Acceso (Aps):

-. Los APs son los dispositivos que proporcionan la conectividad inalámbrica a los clientes. En una arquitectura centralizada, los APs no operan de forma autónoma, sino que son gestionados por el WLC. Pueden operar en varios modos según las necesidades de la red:

- Modo Local (Local Mode): Este es el modo por defecto y el más común. El AP transmite en uno o más canales para dar servicio a los clientes. Al mismo tiempo, monitorea pasivamente otros canales durante su «off-channel time» (un pequeño lapso de tiempo) para recopilar información de RRM (Radio Resource Management) y detectar puntos de acceso no autorizados (rogue Aps).

- Modo FlexConnect: Ideal para sucursales o ubicaciones remotas donde no hay un WLC local. En este modo, el AP puede gestionar el tráfico de datos de dos maneras:

- Conmutación Central (Central Switching): El tráfico de datos y de autenticación se envía a través del túnel CAPWAP al WLC central. Es el comportamiento por defecto.

- Conmutación Local (Local Switching): El tráfico de datos se conmuta directamente en la red local de la sucursal, mientras que el tráfico de gestión y autenticación sigue yendo al WLC central. Esto optimiza el uso del enlace WAN. En caso de que el AP pierda conectividad con el WLC, puede seguir operando en modo «standalone«, manteniendo a los clientes ya conectados.

- Modo Monitor (Monitor Mode): El AP no transmite para dar servicio a clientes. Su única función es escanear todos los canales de forma dedicada para detectar intrusiones (IDS), APs no autorizados y recopilar datos para RRM. Es como un «guardia de seguridad» de la red inalámbrica.

- Modo Sniffer: El AP captura todo el tráfico–802.11 en un canal específico y lo reenvía a una estación de análisis (como Wireshark) para una depuración avanzada de problemas.

- Modo Rogue Detector: Similar al modo monitor, pero se enfoca exclusivamente en detectar la presencia de APs no autorizados en la red cableada, escuchando las tramas–ARP.

Controladores de LAN Inalámbrica (WLCs):

-. El WLC es el cerebro de la red inalámbrica. Centraliza la configuración, gestión y monitorización de todos los APs asociados.

Clave del WLC:

- Gestión de RF (RRM): Ajusta dinámicamente los canales y la potencia de transmisión de los APs para optimizar la cobertura y minimizar la interferencia.

- Gestión de Clientes: Centraliza la autenticación (a través de RADIUS/802.1X), aplica políticas de seguridad y gestiona la movilidad (roaming).

- Configuración y Despliegue: Actúa como un punto único de configuración para toda la red WLAN, incluyendo SSIDs, VLANs y políticas de QoS.

- Seguridad: Implementa políticas de seguridad como listas de control de acceso (ACLs) y detección de intrusiones.

Modelos de Despliegue de WLC:

- Controladores Físicos (Physical Appliances): Dispositivos dedicados como los de la serie Cisco Catalyst 9800.

- Controladores Virtuales (Virtual Controllers – vWLC): El software del WLC se ejecuta como una máquina virtual en servidores estándar.

- Cloud-Managed (Meraki): La gestión se realiza completamente desde un dashboard en la nube, simplificando la administración.

- Embedded Wireless Controller (EWC): El software del controlador se ejecuta directamente en un AP Catalyst 9100, ideal para despliegues pequeños sin necesidad de un controlador físico o virtual.

Tipos de Roaming: (Movilidad)

- Roaming de Capa 2 (Intra-Controller): Ocurre cuando un cliente se mueve entre dos APs que están gestionados por el mismo WLC. Este es el escenario más simple. El WLC simplemente actualiza su tabla de clientes para reflejar que el cliente ahora está asociado a un nuevo AP. La dirección–IP del cliente no cambia.

- Roaming de Capa 3 (Inter-Controller): Sucede cuando un cliente se mueve entre dos APs gestionados por diferentes WLCs. Este caso es más complejo porque el cliente pasa a una subred–IP diferente. Para mantener la sesión del cliente y su dirección–IP original, se utiliza un túnel entre los WLCs:

- WLC de Anclaje (Anchor WLC): Es el WLC original al que el cliente se conectó por primera vez. Es el responsable de mantener la dirección IP del cliente durante toda la sesión.

- WLC Externo (Foreign WLC): Es el nuevo WLC al que el cliente se asocia después del roaming.

- El Proceso: El WLC externo se comunica con el WLC de anclaje. Todo el tráfico del cliente se encapsula en un túnel EoIP (Ethernet over IP) desde el WLC externo hacia el WLC de anclaje. De esta manera, para el resto de la red, el cliente parece estar todavía conectado a su punto de anclaje original, conservando su IP.

Grupos de Movilidad (Mobility Groups):

-. Para que el roaming entre controladores funcione de manera fluida, los WLCs deben estar configurados dentro del mismo Mobility Group. Un grupo de movilidad es un conjunto de WLCs que comparten información de contexto de los clientes, permitiendo un roaming rápido y seguro entre ellos. Cada WLC en el grupo conoce a los demás miembros y los Aps que gestionan.

Nota: Esta arquitectura centralizada y bien definida permite construir redes inalámbricas robustas, seguras y escalables, capaces de soportar las altas demandas de movilidad de las empresas modernas.

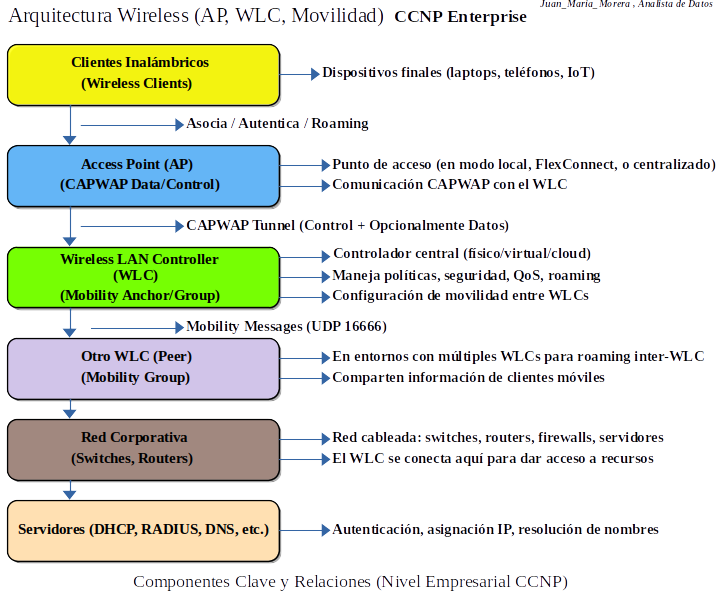

Componentes y Flujo de la Arquitectura Inalámbrica

1. Clientes Inalámbricos (Wireless Clients)

Son los dispositivos finales (laptops, teléfonos, dispositivos IoT) que se conectan a la red. El diagrama muestra que estos clientes se asocian, autentican y hacen roaming entre puntos de acceso.

2. Punto de Acceso (Access Point – AP)

El AP es el punto de entrada para los clientes inalámbricos. Gestiona la conexión de los clientes y establece un túnel CAPWAP (Control And Provisioning of Wireless Access Points) para comunicarse con el controlador inalámbrico. Puede operar en diferentes modos (local, FlexConnect, etc.), que determinan cómo gestiona el tráfico de datos.

3. Controlador de LAN Inalámbrica (Wireless LAN Controller – WLC)

Es el cerebro central de la red. Un WLC puede ser físico, virtual o basado en la nube. Su función principal es gestionar todos los APs y aplicar políticas de seguridad, QoS (Calidad de Servicio) y roaming. El WLC maneja la configuración de movilidad, actuando como un anchor o grupo de movilidad para los clientes.

4. Otro WLC (Peer)

En redes más grandes, con múltiples WLCs, estos controladores se comunican entre sí utilizando mensajes de movilidad (UDP 16666) para facilitar el roaming entre controladores. Comparten información de los clientes para asegurar una transición fluida cuando un dispositivo se mueve entre áreas cubiertas por diferentes WLCs.

5. Red Corporativa (Switches, Routers)

Esta es la infraestructura cableada de la red. El WLC se conecta a esta red para proporcionar acceso a recursos como servidores, internet y otras redes. Los switches y routers aseguran que el tráfico de datos se enrute correctamente.

6. Servidores (DHCP, RADIUS, DNS, etc.) Estos servidores ofrecen servicios esenciales:

- DHCP: asigna direcciones IP a los dispositivos.

- RADIUS: gestiona la autenticación de los usuarios y dispositivos.

- DNS: traduce nombres de dominio a direcciones IP, permitiendo la resolución de nombres.

Resumiendo: La arquitectura descrita centraliza la gestión de la red inalámbrica en el WLC, que se encarga de controlar los Access Points y aplicar políticas. Los clientes se conectan a los APs, y el tráfico y la información de control fluyen a través de un túnel CAPWAP hacia el WLC. En entornos con múltiples WLCs, estos trabajan en conjunto para asegurar una movilidad sin interrupciones para los usuarios. Todos estos componentes se integran en la red corporativa para dar acceso a los servicios de red esenciales proporcionados por los servidores.

Recopilando:

-. Veamos los puntos mas importantes de este post:

- Las redes inalámbricas empresariales de Cisco emplean una arquitectura de MAC dividido (Split-MAC), que centraliza la gestión y el control de la red Wi-Fi.

- El protocolo CAPWAP (Control and Provisioning of Wireless Access Points), un estándar (RFC 5415), es crucial para la comunicación segura entre los Puntos de Acceso (APs) y los Controladores de LAN Inalámbrica (WLCs).

- CAPWAP establece un túnel seguro (cifrado con DTLS) que separa el tráfico de gestión, enviado al WLC, del tráfico de datos de los clientes.

- Los Puntos de Acceso (APs) son los dispositivos que proporcionan conectividad inalámbrica directa a los clientes y son gestionados de forma centralizada por un WLC.

- Un AP «ligero» que se inicia debe primero descubrir un WLC, obtener una dirección IP y luego establecer una conexión segura para unirse y descargar su configuración.

- Los APs pueden operar en diferentes modos como Local Mode (predeterminado, sirve clientes y monitorea RF), FlexConnect (ideal para sucursales con conmutación local de datos) o Monitor Mode (dedicado a escanear canales para seguridad).

- Otros modos especializados incluyen Sniffer Mode para la captura de tráfico 802.11 y Rogue Detector para identificar APs no autorizados.

- Los Controladores de LAN Inalámbrica (WLCs) actúan como el cerebro central de la red inalámbrica, centralizando la configuración, monitorización y políticas de seguridad.

- Las funciones clave de un WLC incluyen la Gestión de RF (RRM), la autenticación y Gestión de Clientes, la configuración de la red y la implementación de políticas de seguridad.

- Existen diversos modelos de despliegue de WLC, como controladores físicos (Cisco Catalyst 9800), virtuales, gestionados en la nube (Meraki) o integrados (EWC) en un AP Catalyst 9100.

- La movilidad (roaming) permite a los clientes moverse sin perder la conectividad, diferenciándose el roaming de Capa 2 (Intra-Controller) cuando el cliente se mueve entre APs del mismo WLC.

- El roaming de Capa 3 (Inter-Controller) ocurre cuando un cliente se mueve entre APs gestionados por diferentes WLCs, manteniendo su dirección IP original.

- Para el roaming de Capa 3, el WLC de Anclaje mantiene la dirección IP del cliente, y el tráfico se encapsula en un túnel EoIP desde el WLC Externo hacia el de Anclaje.

- Los Grupos de Movilidad son configurados entre WLCs para compartir el contexto de los clientes, facilitando así un roaming rápido y seguro entre controladores.

- Esta arquitectura centralizada es fundamental para construir redes Wi-Fi robustas, seguras y escalables, que puedan satisfacer las altas demandas de movilidad en entornos empresariales modernos.

- Referencias: moreluz.entorno

- Referencias: Cisco

- Referencias: NotebookLM